Group hacker Lazarus yang diduga disponsori oleh Korea Utara dilaporkan melakukan pelanggaran pada server web Internet Information Service (IIS) Windows dengan tujuan membajaknya untuk mendistribusikan malware.

IIS merupakan solusi server web dari Microsoft yang berfungsi untuk meng-hosting website dan layanan aplikasi, termasuk Microsoft Exchange Outlook di Web.

Sebelumnya, seorang analis keamanan dari Korea Selatan di ASEC telah melaporkan bahwa Lazarus telah menargetkan server IIS sebagai pintu masuk awal ke jaringan perusahaan. Saat ini, perusahaan keamanan siber telah mengidentifikasi bahwa kelompok ancaman ini juga menggunakan layanan IIS yang tidak terlindungi dengan baik sebagai sarana untuk mendistribusikan malware.

Manfaat utama dari teknik ini adalah kemudahan dalam menginfeksi pengunjung website atau pengguna layanan yang dihosting di server IIS yang telah dilanggar dan dimiliki oleh organisasi tepercaya.

Serangan ke Korea Selatan

Dalam serangan terbaru yang diamati oleh analis dari ASEC, Lazarus menyusupi website resmi Korea Selatan untuk melakukan serangan "Watering Hole" pada pengunjung yang menggunakan versi rentan dari software INISAFE CrossWeb EX V6.

Banyak organisasi publik dan swasta di Korea Selatan mengandalkan software khusus ini untuk berbagai transaksi keuangan elektronik, sertifikasi keamanan, perbankan internet dan layanan lainnya.

Pada tahun 2022, Symantec dan ASEC sebelumnya mendokumentasikan kerentanan INISAFE. Mereka menjelaskan bahwa kerentanan tersebut dieksploitasi melalui lampiran email berformat HTML pada waktu itu.

Menurut laporan tahun 2022 oleh Symantec, serangan tipikal dimulai dengan penerimaan file HTM berbahaya, yang mungkin berupa tautan berbahaya dalam email atau didownload dari website. File HTM tersebut kemudian disalin ke file DLL dengan nama "scskapplink.dll" dan selanjutnya disuntikkan ke dalam software system management resmi INISAFE Web EX Client.

Dalam serangan ini, kelemahan dimanfaatkan untuk mengambil payload berbahaya dari server web IIS yang sudah disusupi sebelum serangan. Payload tersebut berupa file 'SCSKAppLink.dll' yang kemudian digunakan sebagai server distribusi untuk menyebarkan malware.

Laporan baru dari ASEC menjelaskan bahwa URL download untuk 'SCSKAppLink.dll' diidentifikasi sebagai server web IIS yang telah disebutkan diatas.

Penemuan tersebut menunjukkan bahwa para pelaku ancaman telah menyerang dan menguasai server web IIS sebelum memanfaatkannya sebagai server untuk menyebarkan malware.

ASEC tidak melakukan analisis terhadap payload tertentu, tetapi mereka menyatakan bahwa terdapat kemungkinan download malware yang terlihat dalam kampanye Lazarus yang baru-baru ini terdeteksi.

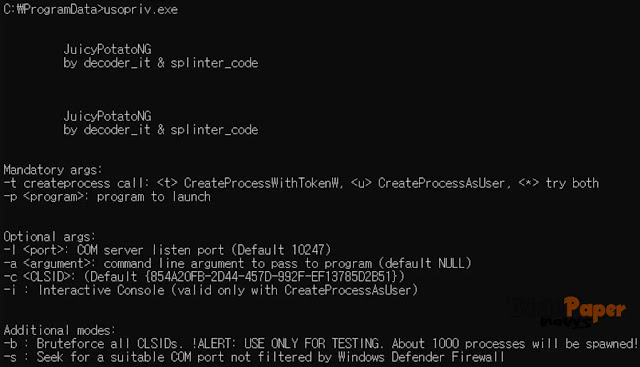

Selanjutnya, Lazarus menggunakan malware eskalasi hak istimewa bernama 'JuicyPotato (usopriv.exe)' untuk mendapatkan akses ke tingkat yang lebih tinggi di sistem yang telah berhasil disusupi.

JuicyPotato digunakan untuk menjalankan loader malware kedua bernama 'usoshared.dat', yang bertugas mendekripsi file data yang telah didownload dan mengeksekusinya ke dalam memori untuk menghindari deteksi oleh software antivirus (AV).

ASEC merekomendasikan agar pengguna INISAFE CrossWeb EX V6 mengupdate software ke versi terbarunya segera. Eksploitasi yang dilakukan oleh Lazarus terhadap kerentanan yang diketahui dalam produk ini telah terjadi setidaknya sejak April 2022. Dengan mengupdate software ke versi terbaru, pengguna dapat mengurangi risiko serangan dan memastikan keamanan sistem mereka terhadap ancaman potensial.

Perusahaan keamanan menyarankan agar pengguna untuk melakukan upgrade ke versi 3.3.2.41 atau yang lebih baru dari software INISAFE CrossWeb EX V6. Mereka juga menunjukkan pada instruksi perbaikan yang telah diposting empat bulan lalu, yang menyoroti tentang ancaman yang dilakukan oleh Lazarus.

Server aplikasi Microsoft telah menjadi target populer bagi para hacker untuk digunakan dalam distribusi malware. Hal ini kemungkinan besar disebabkan oleh sifatnya yang tepercaya, yang membuatnya menjadi sasaran menarik bagi para pelaku cybercrime untuk menyebarkan dan menyusupkan software berbahaya ke dalam sistem yang menggunakan server aplikasi Microsoft.

Hanya dalam minggu lalu, CERT-UA dan Microsoft melaporkan bahwa kelompok hacker Turla Rusia menggunakan server Microsoft Exchange yang telah disusupi untuk mengirimkan backdoor ke target mereka.