Suatu jenis malware yang dikenal dengan nama PyLoose telah menyerang infrastruktur komputasi cloud dengan tujuan mengambil alih resource mereka untuk melakukan penambangan cryptocurrency Monero.

PyLoose adalah sebuah skrip Python yang cukup sederhana. Skrip ini mengandung penambang XMRig yang telah dikompilasi dan dikodekan dalam format base64. XMRig adalah sebuah tool open-source yang sering disalahgunakan. Tool ini menggunakan daya CPU komputer untuk menyelesaikan algoritma kompleks yang diperlukan untuk melakukan penambangan cryptocurrency.

Menurut peneliti dari Wiz, PyLoose memiliki kemampuan untuk dieksekusi secara langsung dari memori, membuatnya sangat tersembunyi dan sulit dideteksi oleh tool keamanan.

Malware tanpa adanya file fisik tidak meninggalkan jejak pada drive sistem, sehingga memiliki tingkat kerentanan yang rendah terhadap deteksi berbasis signature. Umumnya, jenis malware ini menggunakan tool sistem yang sah (biasa disebut sebagai "living off the land") untuk menyuntikkan kode berbahaya ke dalam proses yang sah.

Menurut laporan terbaru dari Wiz, sejauh pengetahuan mereka, pada tanggal 22 Juni 2023, tim peneliti keamanan dari Wiz pertama kali menemukan serangan PyLoose. Serangan tersebut adalah serangan tanpa file berbasis Python pertama yang didokumentasikan secara publik yang menargetkan infrastruktur komputasi cloud di lingkungan yang tidak terlindungi. Bukti yang mereka peroleh menunjukkan hampir 200 kejadian dimana serangan tersebut digunakan untuk melakukan penambangan cryptocurrency.

Rantai Serangan PyLoose

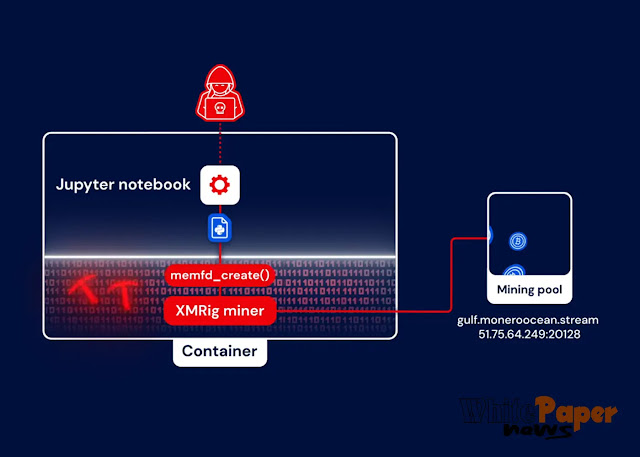

Wiz mengamati bahwa serangan tersebut dimulai dengan memperoleh akses awal ke perangkat melalui layanan Jupyter Notebook yang dapat diakses publik. Serangan ini gagal dalam membatasi perintah system.

Penyerang menggunakan permintaan HTTPS GET untuk mengambil payload tanpa file (PyLoose) dari website yang mirip dengan Pastebin, yaitu paste.c-net.org dan memuatnya langsung ke memori runtime Python.

Skrip PyLoose telah didekodekan dan didekompresi. Kemudian, penambang XMRig yang telah dikompilasi dimuat langsung ke dalam memori instance menggunakan utilitas Linux yang bernama "memfd." Ini merupakan teknik malware tanpa file yang dikenal di lingkungan Linux.

Deskriptor file memori, memfd merupakan sebuah fitur yang ada di Linux yang memungkinkan pembuatan objek file yang didukung oleh memori anonim. Fitur ini dapat digunakan untuk berbagai tujuan, seperti komunikasi antar proses atau penyimpanan sementara.

Setelah payload ditempatkan di dalam bagian memori yang dibuat melalui memfd, penyerang dapat memanggil salah satu exec syscalls pada konten memori tersebut. Proses ini akan memperlakukannya seolah-olah itu adalah file biasa yang tersimpan di disk dan itu akan memulai proses baru.

Dengan demikian, penyerang dapat melakukan eksekusi payload secara langsung dari memori, yang memungkinkannya untuk menghindari sebagian besar solusi keamanan tradisional.

Penambang XMRig yang dimuat ke dalam instance memori cloud yang terpengaruh adalah versi terbaru (v6.19.3) yang menggunakan kumpulan penambangan MoneroOcean untuk melakukan penambangan Monero.

Pelaku Ancaman Tidak Dikenal

Wiz tidak dapat menghubungkan serangan PyLoose dengan aktor ancaman tertentu karena penyerang tidak meninggalkan bukti yang dapat digunakan untuk tujuan investigasi.

Para peneliti mencatat bahwa penjahat di balik PyLoose terlihat sangat canggih dan menonjol dari pelaku ancaman biasa yang terlibat dalam serangan beban kerja cloud.

Agar terhindar dari paparan publik terhadap layanan yang rentan terhadap eksekusi kode, serta untuk meningkatkan keamanan, gunakan password yang kuat dan autentikasi multi-faktor untuk melindungi akses ke layanan tersebut. Anda juga perlu menerapkan pembatasan eksekusi perintah sistem. Jadi, selalu penting untuk mengikuti praktik keamanan terbaik yang diberikan oleh penyedia layanan cloud anda. Pastikan untuk menjaga kesadaran tentang ancaman keamanan terbaru dan terus memperbarui praktik keamanan anda sesuai kebutuhan.