Tim keamanan Google Cloud mengakui bahwa aktor jahat sering menggunakan taktik umum yang dikenal sebagai "versioning" untuk menyelipkan malware ke perangkat Android. Taktik ini memungkinkan para pelaku untuk menghindari proses peninjauan dan kontrol keamanan yang ada di Google Play Store.

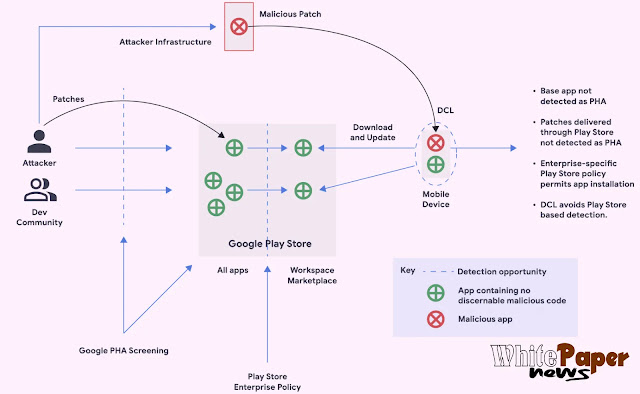

Teknik ini efektif dengan cara menyisipkan payload berbahaya melalui update yang dikirimkan ke aplikasi yang telah terinstal atau dengan memuat kode berbahaya dari server yang dikendalikan oleh pelaku ancaman. Proses ini dikenal sebagai Dynamic Code Loading (DCL), dimana kode berbahaya diambil dari server dan dieksekusi secara dinamis di perangkat pengguna.

Dengan menggunakan teknik ini, pelaku ancaman dapat menyuntikkan payload berbahaya mereka sebagai kode native, Dalvik atau JavaScript pada perangkat Android. Dengan demikian, itu dapat menghindari pemeriksaan analisis statis yang biasanya dilakukan oleh store aplikasi. Dengan menghindari pemeriksaan tersebut, mereka dapat dengan licik menyelipkan malware ke dalam aplikasi yang ada dan menyebarkannya ke perangkat pengguna tanpa terdeteksi secara langsung oleh sistem keamanan store aplikasi.

Dalam threat trends report tahun ini, perusahaan tersebut mengatakan bahwa salah satu cara pelaku kejahatan berusaha menghindari kontrol keamanan Google Play adalah dengan menerapkan versioning aplikasi.

Laporan tersebut juga menjelaskan bahawa versioning terjadi ketika seorang pengembang merilis versi awal aplikasi di Google Play Store yang tampak sah dan berhasil melewati pemeriksaan. Namun kemudian, mereka menerima update dari server pihak ketiga yang mengubah kode pada perangkat pengguna akhir yang memungkinkan aktivitas berbahaya untuk dilakukan.

Meskipun Google menyatakan bahwa semua aplikasi dan update yang diajukan ke Play Store telah melalui penyaringan ketat untuk mencegah aplikasi berpotensi berbahaya (Potentially Harmful Application - PHA), namun "beberapa kontrol tersebut" dapat dilewati melalui DCL.

Google menjelaskan bahwa aplikasi yang terlibat dalam aktivitas seperti itu melanggar kebijakan Google Play Deceptive Behavior dan dapat diberi label sebagai backdoor.

Menurut pedoman perusahaan Play Policy Center, aplikasi yang didistribusikan melalui Google Play dilarang dengan tegas untuk mengubah, mengganti atau mengupdate diri mereka sendiri melalui cara apapun selain menggunakan mekanisme update resmi yang disediakan oleh Google Play.

Selain itu, aplikasi juga dilarang dengan tegas untuk mendownload kode executable (seperti file dex, JAR atau .so) dari sumber eksternal ke App Store resmi untuk Android.

Google juga mengungkapkan tentang varian malware khusus yang bernama SharkBot, yang pertama kali terdeteksi oleh Threat Intelligence Team Cleafy pada Oktober 2021 dan diketahui menggunakan teknik ini secara luas di lingkungan yang tidak terkendali.

SharkBot adalah jenis malware perbankan yang berfungsi dengan cara merusak perangkat Android dan kemudian melakukan transfer uang ilegal melalui protokol Automated Transfer Service (ATS).

Agar tidak terdeteksi oleh sistem Play Store, para pelaku ancaman yang bertanggung jawab atas SharkBot telah menerapkan strategi umum dengan merilis versi aplikasi dengan fungsi terbatas di Google Play. Mereka menyembunyikan sifat mencurigakan aplikasi mereka untuk mengelabui mekanisme keamanan store aplikasi.

Namun, setelah pengguna mendownload aplikasi trojan tersebut, aplikasi tersebut secara otomatis akan mendownload versi lengkap dari malware ke perangkat pengguna.

Sharkbot telah menyamar sebagai software antivirus Android dan berbagai utilitas sistem dan berhasil menginfeksi ribuan pengguna melalui aplikasi yang berhasil lolos pemeriksaan pengajuan di Google Play Store untuk perilaku berbahaya.

Reporter keamanan siber, Brian Krebs, juga telah menyoroti penggunaan berbagai teknik penyamaran malware seluler yang digunakan untuk tujuan yang sama. Baru-baru ini, peneliti keamanan dari ThreatFabric telah mengungkapkan beberapa teknik tersebut.

Metode ini berhasil dengan efektif mengacaukan tool analisis aplikasi Google dan menghalangi scan APK berbahaya (paket aplikasi Android). Dampaknya, APK berbahaya ini akan berhasil diinstal di perangkat pengguna, meskipun diberi label tidak valid.