Ukraina telah mengeluarkan peringatan mengenai ancaman serangan potensial yang ditujukan kepada organisasi pemerintah melalui penggunaan 'Merlin,' sebuah framework post-exploitation yang bersifat open-source, serta melalui penggunaan framework command and control.

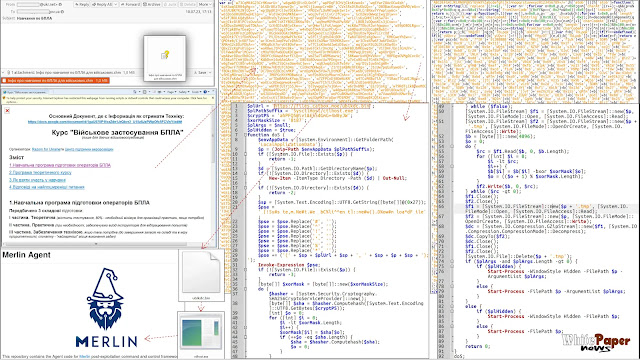

Merlin merupakan sebuah toolkit post-exploitation lintas platform yang ditulis dalam Go dan tersedia secara gratis melalui platform GitHub. Toolkit ini menyediakan dokumentasi yang luas, dirancang untuk membantu para profesional keamanan dalam latihan Red team.

Toolkit ini menyediakan beragam fitur yang memungkinkan Red team, serta pihak yang melakukan serangan, untuk mendapatkan pijakan di dalam jaringan yang berhasil disusupi.

- Dukungan untuk HTTP/1.1 melalui TLS dan HTTP/3 (HTTP/2 melalui QUIC) untuk komunikasi C2.

- PBES2 (RFC 2898) dan AES Key Wrap (RFC 3394) untuk enkripsi agent traffic.

- OPAQUE Asimetris Password Authenticated Key Exchange (PAKE) & Encrypted JWT untuk otentikasi pengguna yang aman.

- Dukungan untuk teknik eksekusi kode shell CreateThread, CreateRemoteThread, RtlCreateUserThread dan QueueUserAPC.

- Domain fronting untuk melewati pemfilteran jaringan.

- Dukungan integrasi Donut, sRDI dan SharpGen.

- Dynamic change pada agent JA3 hash & C2 traffic message padding untuk menghindari deteksi.

Namun, seperti yang telah terjadi pada kasus Sliver, saat ini Merlin disalahgunakan oleh pelaku ancaman yang memanfaatkannya untuk meningkatkan serangan yang mereka lakukan serta menyebar secara lateral melalui jaringan yang berhasil mereka infiltrasi.

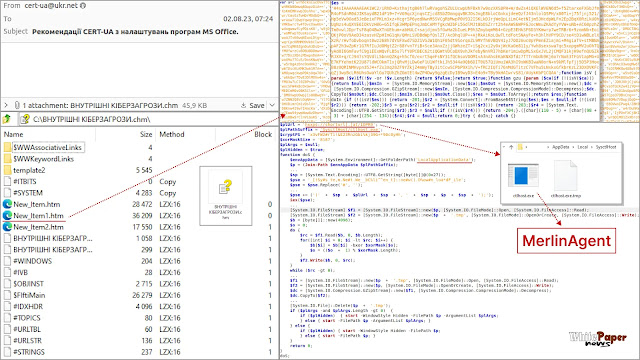

Laporan dari CERT-UA mengungkapkan bahwa mereka berhasil mendeteksi adanya serangan yang dimulai melalui pengiriman email phishing. Email tersebut menyamar sebagai pesan dari sebuah lembaga (dengan alamat pengirim: cert-ua@ukr.net) dan seharusnya memberikan penerima informasi mengenai langkah-langkah untuk mengamankan paket Microsoft Office yang mereka gunakan.

Pada email tersebut, terdapat lampiran berkas CHM yang jika dibuka, akan menjalankan kode JavaScript. Kode ini selanjutnya akan mengeksekusi skrip PowerShell yang bertugas mengambil, mendekripsi dan mengekstrak arsip GZIP. Di dalam arsip ini terdapat file "ctlhost.exe" yang dapat dijalankan.

Apabila penerima menjalankan file executable ini, komputer mereka akan terinfeksi oleh MerlinAgent. Hal ini memberikan pelaku ancaman akses ke perangkat, data dan kesempatan bagi mereka untuk bergerak secara lateral di dalam jaringan.

CERT-UA telah mengklasifikasikan kegiatan berbahaya ini dengan unique identifier UAC-0154. Serangan pertama kali terdeteksi pada tanggal 10 Juli 2023, dimana pelaku ancaman menggunakan judul "UAV training" dalam email yang mereka kirimkan.

Memanfaatkan tool open-source seperti Merlin untuk melancarkan serangan terhadap lembaga pemerintahan atau entitas penting lainnya memiliki dampak pada kesulitan melakukan atribusi, karena mengurangi jejak unik yang dapat dikaitkan dengan pelaku ancaman tertentu.