Hacker menggunakan aplikasi Android palsu bernama 'SafeChat' untuk menginfeksi perangkat dengan malware spyware yang mencuri log panggilan, teks dan lokasi GPS dari ponsel.

Sebuah Spyware Android yang diduga merupakan varian dari "Coverlm" dilaporkan telah ditemukan. Spyware ini memiliki kemampuan untuk mencuri data dari aplikasi komunikasi seperti Telegram, Signal, WhatsApp, Viber dan Facebook Messenger.

Menurut peneliti CYFIRMA, kampanye tersebut diyakini dilakukan oleh kelompok peretas APT India yang dikenal sebagai Bahamut. Kelompok ini melakukan serangan terbaru melalui pesan phishing berbahaya di WhatsApp, dimana mereka mengirimkan payload berbahaya langsung ke korban.

Selain itu, para analis CYFIRMA telah menyoroti beberapa kesamaan TTP dengan kelompok ancaman lain yang disponsori oleh negara India, yaitu 'DoNot APT' (APT-C-35). Kelompok ini sebelumnya telah menyusupkan Google Play dengan aplikasi obrolan palsu yang sebenarnya berperan sebagai spyware.

Pada akhir tahun lalu, ESET melaporkan bahwa grup Bahamut telah menggunakan aplikasi VPN palsu untuk platform Android yang menyertakan fungsi spyware yang sangat canggih.

Dalam kampanye terbarunya yang diamati oleh CYFIRMA, Bahamut telah menyasar individu-individu di wilayah Asia Selatan.

Detail "Safe Chat"

Walaupun CYFIRMA tidak menyelidiki secara khusus aspek rekayasa sosial dari serangan ini, namun biasanya para korban dipengaruhi atau dibujuk untuk mendownload dan menginstal aplikasi obrolan dengan dalih bahwa platform tersebut lebih aman untuk mengalihkan percakapan.

Analis melaporkan bahwa Safe Chat menampilkan antarmuka yang menipu, sehingga aplikasi tersebut terlihat seperti aplikasi obrolan yang sebenarnya. Selain itu, aplikasi ini juga mengarahkan korban melalui proses pendaftaran pengguna yang tampak sah, yang memberikan kesan kredibilitas dan berfungsi sebagai cover yang sangat baik untuk spyware.

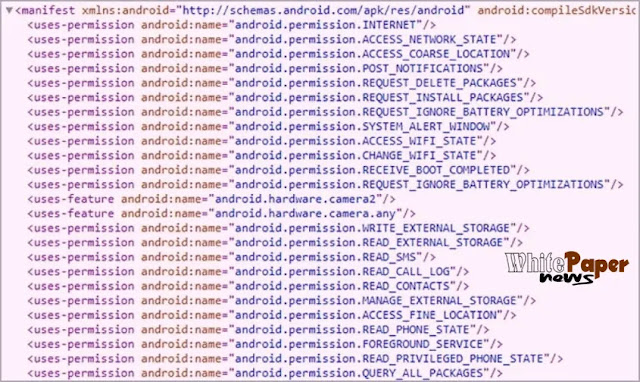

Satu langkah penting dalam proses infeksi adalah mendapatkan izin untuk menggunakan Layanan Aksesibilitas, yang selanjutnya disalahgunakan untuk memberikan izin tambahan secara otomatis kepada spyware.

Dengan izin tambahan ini, spyware memiliki akses ke berbagai data penting dari perangkat yang terinfeksi, termasuk daftar kontak korban, pesan SMS, log panggilan, penyimpanan perangkat eksternal, serta data lokasi GPS yang akurat.

Aplikasi juga meminta pengguna untuk memberikan pengecualian dari subsistem pengoptimalan baterai Android. Hal ini akan mencegah sistem untuk menghentikan proses latar belakang aplikasi saat pengguna tidak aktif terlibat dengan aplikasi tersebut.

Peneliti CYFIRMA mengatakan bahwa cuplikan lain dari file Manifest Android menunjukkan bahwa para pelaku ancaman merancang aplikasi untuk berinteraksi dengan aplikasi obrolan lain yang telah diinstal. Interaksi akan terjadi melalui intent, dengan izin OPEN_DOCUMENT_TREE untuk memilih direktori tertentu dan mengakses aplikasi yang tercantum dalam intent (Intent merupakan jembatan yang menghubungkan interaksi antar activity di Android).

Modul eksfiltrasi data ini dirancang khusus untuk mentransfer informasi dari perangkat ke server C2 (Command and Control) penyerang melalui port 2053.

Data yang telah dicuri akan dienkripsi menggunakan modul lain yang mendukung algoritma RSA, ECB dan OAEPPadding. Selain itu, penyerang juga menggunakan sertifikat "letsencrypt" untuk menghindari upaya penyadapan data jaringan yang mungkin dilakukan terhadap mereka.

Dalam kesimpulannya, CYFIRMA mengatakan bahwa laporan tersebut telah mengumpulkan bukti yang cukup untuk mengaitkan kelompok Bahamut dengan bekerja atas nama pemerintah negara bagian tertentu di India.

Selain itu, mereka menggunaan otoritas sertifikat yang sama dengan grup DoNot APT, pendekatan pencurian data yang serupa, sasaran penargetan yang mirip dan strategi penggunaan aplikasi Android untuk menyusup ke target menunjukkan adanya tumpang tindih atau kolaborasi yang erat antara kedua grup tersebut.